Delincuencia en la red

Miel para atraer a cibercacos

Honeypots. Bajo un diseño de entornos industriales son en realidad cebos para atraer ciberdelincuentes, y entretenerlos desentrañando sus vulnerabilidades mientras les estudian y acumulan datos. Aristeo es una nueva herramienta para la industria 4.0

«El riesgo de los ataques a la ciberseguridad de empresas de información es que afectan a la imagen, la reputación, los datos,... En un proceso industrial la realidad es bien distinta. Ataques a las plantas potabilizadoras, las redes eléctricas o las plantas de hidrocarburos suponen un riesgo real para las vidas de las personas. Y la realidad es que la industria 4.0 tiene aún mucho que mejorar en la seguridad de sus procesos. Estudiar cómo actúan los ciberdelincuentes en este ámbito es uno de los grandes retos actuales».

Y ¿cómo crear un entorno en el que dejar actuar a estos atacantes para poder estudiarles y determinar sus patrones de conducta, sin poner en riesgo vidas y con capacidad para establecer mecanismos de defensa? La respuesta está en el Parque Tecnológico de León, en el Centro de Innovación C4IN de Telefónica Tech. De la mano de una herramienta desarrollada por este centro tecnológico, en colaboración con la Fundación para la Investigación y Desarrollo en Transporte y Energía (Cidaut) con sede en el Parque Tecnológico de Boecillo, Es el proyecto Aristeo, que cuenta ya con un demostrador (una planta potabilizadora) de funcionamiento aparentemente real, que se ha lanzado al mercado con sus vulnerabilidades.

La planta desarrollada por Cidaut es un honeypot (un tarro de miel, un cebo, en el lenguaje de ciberseguridad) al que los ciberdelincuentes acuden en busca de negocio. El sistema les entretiene dejándose atacar como lo haría una industria real, pero un equipo de especialistas analiza por dónde atacan, cuáles son los puntos débiles de cada sistema y, sobre todo, las estrategias y formas de actuar de los atacantes. Con esta información, utilizando Big Data, Inteligencia Artificial y el conocimiento de analistas especializados, desarrollan continuamente herramientas de respuesta para implantar en pymes industriales.

Aristeo simula equipos falsos conectados a la red, para que los delincuentes los ataquen y los expertos puedan obtener información

Lo hacen en el entorno de la industria 4.0, uno de los que menos ha avanzado en defensa de ciberseguridad. Y uno de los que más peligros entraña. «Tratamos de encontrar patrones y conductas, aunque los delincuentes, que son más y están muy organizados, cambian continuamente de estrategia. Ese es también el reto».

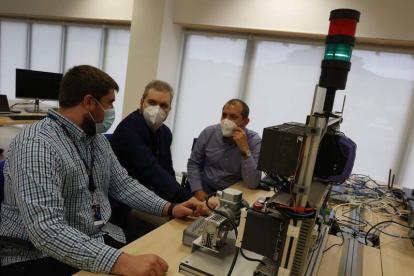

Lo explica José Antonio Cascallana, director del C4IN de León, junto con el responsable de Innovación del centro, Gabriel Álvarez, y el especialista en investigación tecnológica Sergio Vidal. Junto a ellos, Álvaro García, responsable de Tecnología e Industria 4.0 de Cidaut y Alberto Santos, de Automoción y Sistemas Informáticos del mismo centro.

La herramienta desarrollada por Telefónica Tech, Aristeo, permite simular una red de equipos conectados, de forma que puedan ser atacados como si fueran reales. Mientras los ciberdelincuentes buscan los puntos débiles de estas que consideran industrias reales, los analistas les estudian para obtener información y mejorar las vulnerabilidades de las industrias.

El simulador funciona como una industria de cara a los ciberatacantes. FERNANDO OTERO

Riesgos que además, señalan desde C4IN, se disparan durante los picos de contagios del coronavirus. «Los atacantes, que ya son más empresas que mafias, saben que en los picos de contagios se dispara el teletrabajo y la conectividad remota. Eso hace que haya muchos más peces que pescar en el mar».

En sólo una semana, la pasada, coincidiendo con el repunte de casos en la tercera ola y el aumento de las restricciones, Aristeo registró casi 35 millones de ataques a los sistemas industriales creados por Cidaut. Casi el 99% de ellos fueron intervenciones en los sistemas de conexión remotos con las empresas. «Cuando los contagios se reduzcan las personas volverán a trabajar a las oficinas e industrias, y los atacantes darán prevalencia a otro tipo de objetivos».

El proyecto lo desarrolla el centro C4in de Telefónica tech en León, junto con técnicos de Cidaut

Desde el cuadro de mando (dashboard) se analiza la actividad de los ciberdelincuentes por horas, los datos tecnológicos, número de IP, servicios que se están atacando y cómo, qué dispositivos o servicios son más proclives a ser atacados,... Y se aplican filtros para conocer desde dónde se producen los ataques, cómo y cuándo actúan,... «Podemos conocer en cada momento qué punto de cada nodo están atacando. Y aprender mucho de su forma de actuar y atacar, de la información que buscan. Es fundamental para dar información a las empresas atacadas, para que puedan defenderse».

Enfocado a la industria 4.0

El C4IN está enfocado sobre todo «a los sistemas de ciberseguridad dirigidos a la industria, que es uno de los sectores más vulnerables porque es uno de los que menos ha trabajando en este campo. El concepto de industria 4.0 se acuñó no hace mucho, hasta entonces las empresas del sector funcionaban de forma individual, sin estar conectadas a nada».

Hasta que la revolución tecnológica llegó también a este campo. «Empezaron a ver que es mucho más cómodo gestionar todo desde un mismo punto. Y comenzaron a conectar dispositivos, pero con protocolos de hace años, que no tenían en cuenta las exigencias de la ciberseguridad».

José Antonio Cascallana, director del centro de innovación. FERNANDO OTERO

Por eso el éxito del proyecto Aristeo es poner en el ciberespacio señuelos creíbles. «Entornos reales, que el ciberdelincuente no sepa distinguir de uno existente. Si se hacen simulaciones enseguida se dan cuenta de que no son industrias reales y abandonan».

En este punto la colaboración de Cidaut es fundamental. «La seguridad total no existe, pero se trata de adelantarse a las formas de actuar y prevenir los ataques». Por eso se trabaja en entornos reales, «para que el atacante no distinga si es una industria o un señuelo, podamos aprender todo lo posible de ellos y trasladar las respuestas a las empresas».

Una planta potabilizadora

Cidaut ha desarrollado, por ejemplo, una reproducción a pequeña escala de una planta potabilizadora de agua. «Es un proceso industrial real, con sus procesos de refrigeración, sus sistemas de control de agua, sus sensores, balizadas,... Y funciona conectado a internet, no simula nada». Nada, salvo que no es en realidad una planta industrial. «Los demostradores tecnológicos que realizamos tratan de reproducir diferentes gamas de productos, aproximadamente los que puede tener la industria. Y con los equipos de los que disponen, de unos 20 años de antigüedad o más. Se trata de reproducir la realidad industrial, con sus vulnerabilidades. Y por eso exponemos lo que encontramos de forma habitual en las pymes industriales. Desde los equipos más potentes a los más sencillos, de diferentes fabricantes,... Sobre todo, dotados de actividad y conectados. Cualquier atacante puede acceder, y creer que es una instalación real, no un piloto».

Una planta potabilizadora creada a pequeña escala es uno de los señuelos desarrollados en aristeo para recibir ataques y analizar el comportamiento de los ciberdelincuentes

Los expertos de Cidaut inciden en que «el peligro de este tipo de instalaciones no es tanto que los ciberdelincuentes puedan parar un proceso, sino que lo descontrolen. Por ejemplo, que engañen a los controles de una planta potabilizadora de agua, que mientras vierte químicos en el agua tenga sus sistemas de control mostrando el equilibrio deseado mientras en realidad no se están introduciendo los valores adecuados. Eso puede provocar una mezcla de químicos que alteren las condiciones del agua que se distribuye en la red, que se intoxique a la población,... Incluso, como ocurre en países de la Opep, que instalaciones de hidrocarburos salten por los aires. Y esas cosas ocurren, sin que los sistemas de control de las industrias los detecten».

En este entorno de vulnerabilidad de los entornos reales de la industria trabaja el proyecto Aristeo, desarrollado por el centro de Telefónica Tech en el Parque Tecnológico de León.

El centro de ciberseguridad C4In del parque tecnológico de León gestiona Aristeo en empresas agrarias, biotecnológicas, así como del automóvil y la aeronáutica

Consiste en una red de industrias-cebo para estudiar a los ciberdelincuentes y diseñar herrramientas de defensa en las pymes, tanto locales como nacionales e internacionales. La red de cebos (honeypots) industriales está configurada no de forma digital, sino con prototipos reales diseñados por Cidaut, «configurados de tal modo que parezcan vulnerables frente a los actores maliciosos».

Los expertos de C4IN inciden en que los ciberataques a los entornos industriales se han sofisticado. Todavía no se dan en todos los ámbitos, pero están evolucionando y son un peligro real para la vida diaria, incluso para la vida física de las personas».

De ahí la importancia no sólo de detectar los ataques, sino de ‘entretener’ a los ciberdelincuentes con redes y cebos nuevos para poder analizar y controlar las formas de actuación de estos atacantes; y establecer herramientas que les hagan frente.

Los señuelos lanzados desde el Centro de Ciberseguridad C4IN con el programa desarrollado en León han recibido en una semana casi 35 millones de incidentes. En picos de teletrabajo estos ataques son más frecuentes.

Desde Telefónica Tech y Cidaut destacan que «el proyecto Aristeo es pionero en el honeypot industrial, con hardware real para la extracción de inteligencia y análisis de amenazas propias de los ecosistemas de tecnologías de la operación en entornos industriales».

Los expertos destacan que, hasta ahora, la información se extraía de «entornos industriales virtuales, pero la información ahí es poco fiable. Porque los atacantes se dan cuenta de que no son industrias reales, y pierden interés».

El intercambio de información se considera fundamental entre las dos instituciones a la hora de contemplar un mejor escenario para la ciberseguridad de las indusrias. Cidaut aporta su experiencia como centro de conocimiento de la realidad, especialmente de las pymes; mientras que Telefónica Tech se orienta también a la gran empresa. «Un conocimiento compartido para crear una propuesta de valor orientada a la realidad de la industria española y sus necesidades en soluciones de ciberseguridad»; pero también una colaboración orientada a participar en el futuro en consorcios y proyectos tanto nacionales como europeos.

Además, las dos organizaciones consideran que el desarrollo de este programa es un paso para afianzar el reconocimiento de Castilla y León como región especializada en el ámbito de la ciberseguridad.

La red de señuelos diseñada para atrapar a ciberdelincuentes en el sector industrial tiene el nombre de Aristeo, el guardián de las abejas, el dios menor de la mitología griega al que las ninfas enseñaron a domesticar a esos insectos y mantenerlos en las colmenas. El C4IN Cybersecurity Center presenta esta herramienta, que despliega una red de señuelos de vulnerabilidades industriales, como «un panal que atrae a las abejas (los ciberdelincuentes) y les mantiene ocupados mientras les estudia».

El objetivo es diseñar modelos predictivos de vulnerabilidades industriales, y actuar en las empresas antes de que se produzcan los ataques. Los sectores más beneficiados serán aquellos más automatizados, como el automovilístico, el aeronáutico y el aeroespacial.

Aunque en colaboración con la Junta el centro con sede en el Parque Tecnológico de León lo impulsará sobre todo en dos sectores principales de la economía leonesa: el agroindustrial y el biotecnológico.

Ataques más sofisticados

Los expertos señalan que los ataques de los ciberdelincuentes a los entornos industriales se han sofisticado, y pueden pasar de las redes de sistemas informáticos a los entornos operativos de las industrias. Estos ataques, indican, están siendo cada vez más sofisticados, y evolucionan, aunque buena parte del ecosistema industrial aún no está preparado para afrontarlos.

En este ámbito trabaja el Centro de Ciberseguridad Industrial C4IN, para avanzar y hacer cada vez más automatizados los procesos de defensa contra los ciberataques.